Piratage du compte Instagram des VERT-E-S suisses – un coup d’œil dans les coulisses

Le 20 juillet 2021, des pirates ont pris le contrôle du compte Instagram des VERT-E-S suisses. Que s’est-il passé exactement ? Comment les VERT-E-S suisses ont-ils fait face à ce piratage ? Qu’avons-nous appris ? Nous souhaitons partager ces informations afin que d’autres personnes, organisations ou institutions puissent profiter de notre expérience.

Nous souhaitons vous permettre de jeter un coup d’œil dans les coulisses de cet incident. Car, pour nous, la transparence n’est pas un vain mot. Rechercher les failles et les publier au lieu de nous taire… en fin de compte, tout le monde en sort gagnant. Car, ce n’est qu’en partageant nos expériences que nous arriverons à avoir une longueur d’avance sur les pirates. Transparence et coopération sans omerta ni boîte noire : cela fait non seulement partie de l’ADN Vert, mais c’est une attitude essentielle en matière de sécurité informatique.

Contexte politique

Avant toute chose, soulignons le contexte dans lequel ce piratage a eu lieu. La campagne électorale en Allemagne semble donner matière à une recrudescence d’attaques en ligne, comme en a récemment fait état la Deutsche Welle. Grüne / Bündnis 90 sont évidemment une cible de choix, étant l’un des partis qui pourraient conquérir la Chancellerie. En Suisse également, on signale de plus en plus des risques liés à la piraterie contre laquelle notre pays semble mal outillé (Le Temps titrait un récent éditorial « Alerte cyber sur la Suisse »).

Vous pouvez lire ci-après dans un premier temps, ce qui s’est passé, puis ce que cela nous a appris et enfin quelles conclusions politiques nous en avons tiré.

1 Chronologie des événements

Mardi 20.07.21 – 9h10 (heure d’été d’Europe centrale)

Les cybercriminel-le-s accèdent à notre compte pour la première fois.

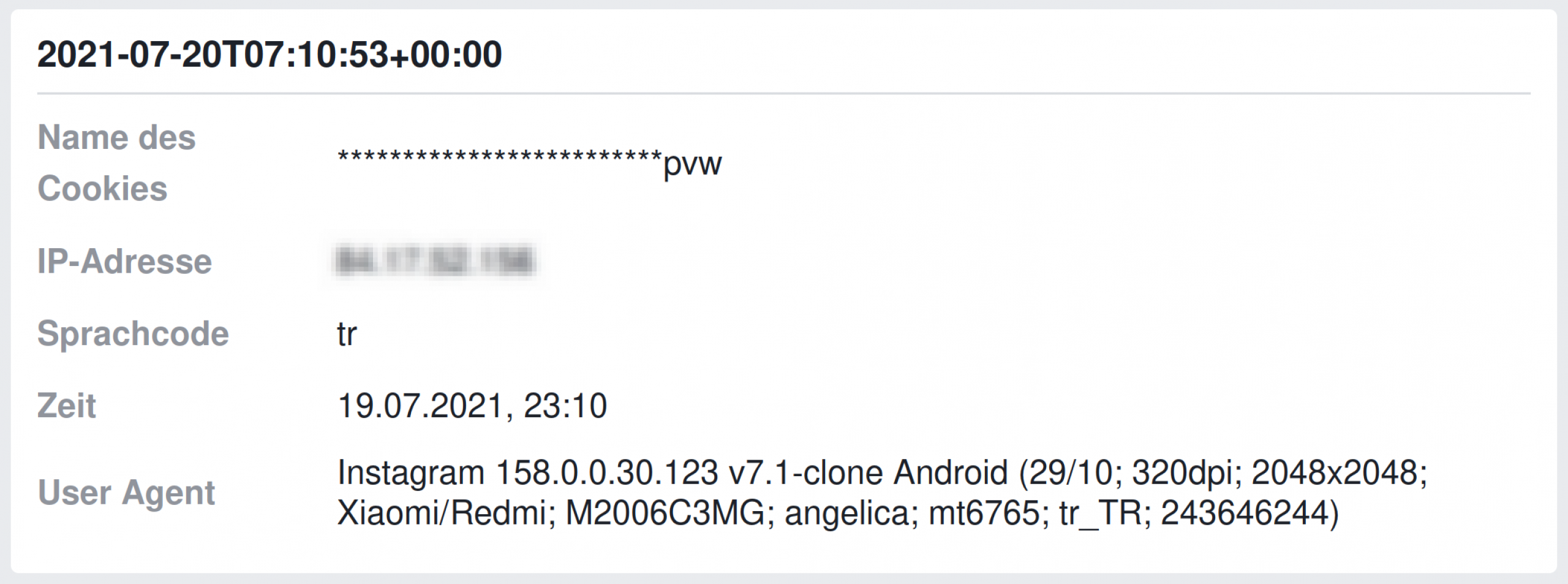

Apparemment les cyberattaquant-e-s utilisent un téléphone portable de la marque Xiaomi, sur lequel la version turque d’Instagram est installée. L’adresse expéditrice (IP) est rattachée à un serveur zurichois du prestataire de mauvaise réputation Datacamp.

9h30

Un-e collègue du secrétariat général des VERT-E-S vérifie comme d’habitude notre profil Instagram. Notre collègue peut se connecter sans problème et ne remarque rien de particulier.

9h57

Les pirates accèdent à nouveau à notre compte. Cette fois à partir d’une adresse IP d’Ankara (NB : le lieu rattaché à une adresse IP n’est pas nécessairement lié à l’endroit où se trouvent réellement les cybercriminel-le-s).

9h57

Instagram nous informe d’une possible connexion suspecte par message push.

10h01

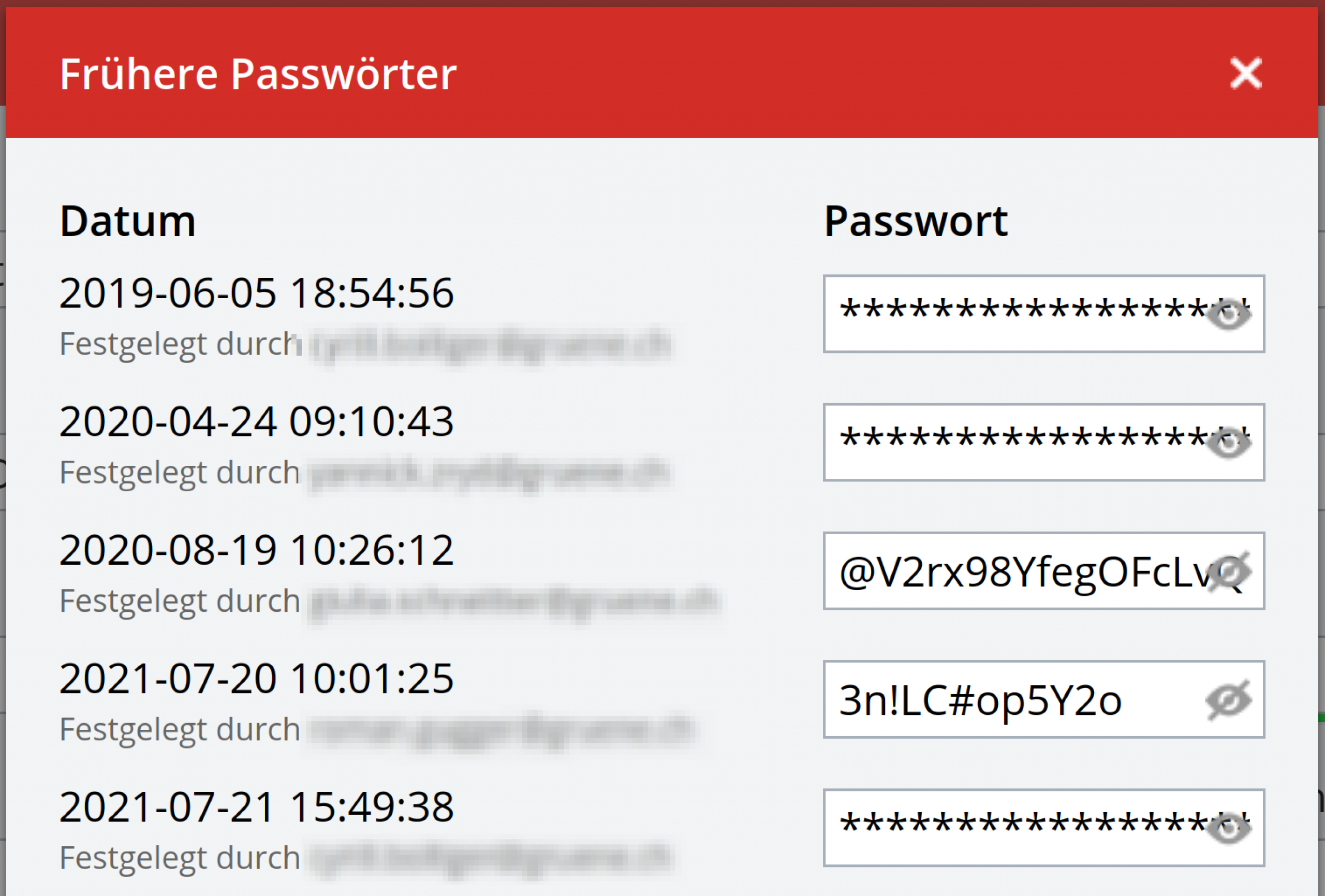

Un-e collègue du secrétariat des VERT-E-S se connecte sur Instagram, change le mot de passe et met fin à toutes les sessions en cours. Aussi bien l’ancien que le nouveau mot de passe sont longs, générés aléatoirement et utilisés uniquement pour ce compte.

10h02

Cette personne se connecte avec le nouveau mot de passe à partir de son mobile, jette un coup d’œil sur le compte et ne remarque rien de spécial.

À partir de 10h21

Les autrices et auteurs du piratage se reconnectent à plusieurs reprises, mais ne laissent aucune trace. Ils utilisent probablement plusieurs mobiles et portables ainsi que des adresses expéditrices changeantes de différents endroits de Turquie. Instagram ne nous avertit plus.

Pendant ce temps, notre collègue du secrétariat se connecte encore deux fois et regarde si tout est en ordre : rien ne lui paraît inhabituel.

18h58

Les cyberattaquant-e-s modifient le courriel et le numéro de téléphone du compte.

20h19

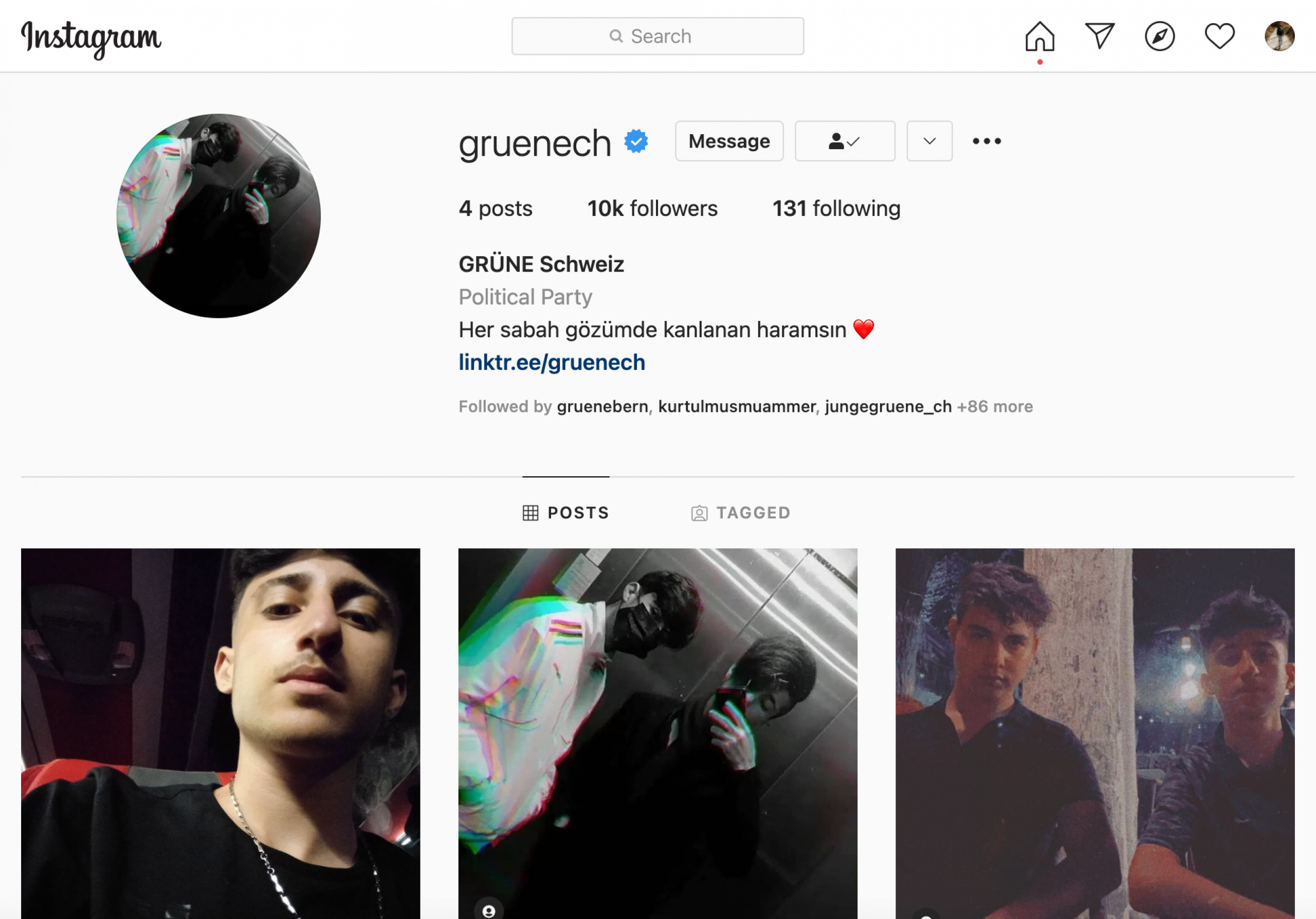

Ils ou elles effacent toutes les contributions des VERT-E-S suisses et ajoutent à la place des images de jeunes gens (il est fort probable que ce ne sont pas les malfrats en personne).

20h26

Le coup de grâce : les cybercriminel-le-s modifient notre mot de passe.

Notre compte est désormais verrouillé pour nous. Nous ne connaissons pas le nouveau mot de passe, ni ne pouvons le restaurer, car les pirates ont modifié tant notre courriel que le numéro de mobile.

Nous ne recevons également plus aucun avertissement d’Instagram, puisque celui-ci est envoyé maintenant au courriel des malfrats.

À partir de 20h32

Nous découvrons le piratage. En l’espace de quelques minutes, nous formons une cellule de crise. La priorité étant d’empêcher que d’autres comptes soient piratés : doter le plus de services possibles de nouveaux mots de passe, bloquer les accès de membres du secrétariat pouvant être attaqués, couper les liens entre les services (par exemple entre Instagram et Facebook).

Nous annonçons le piratage à l’équipe d’assistance de Facebook, également responsable d’Instagram. Nous recevons une réponse automatique précisant qu’en général les demandes sont traitées dans les deux heures, mais que de nuit, cela pouvait durer plus longtemps. Ce vont être deux longues heures et nous devrons en vivre encore bien davantage. Nous ne savions alors pas que ce serait la première de toute une série de longues nuits.

Nous informons également le National Cyber Security Center (NCSC). Sa réponse renvoie cependant à une simple page d’aide d’Instagram ne comportant que des généralités, inutiles pour nous.

21.07.21

Nous consultons nos boîtes de réception minute après minute, mais rien ne bouge.

Alors que nous attendons toujours avec inquiétude une réponse de Facebook, nous recevons les premiers appels de journalistes nous demandant ce qui se passe avec notre compte… la nouvelle du piratage de notre compte se répand dans les médias.

15h15

Et c’est une aubaine car elle va attirer l’attention du personnel de Facebook. Il ressortira ultérieurement qu’à partir de ce moment-là Facebook donne la priorité à cet incident.

15h48

Facebook relie à nouveau notre compte Instagram avec nous et nous pouvons à nouveau nous y connecter. Quel soulagement !

Et nous savons une chose : il sera difficile de trouver comment les pirates ont pu prendre le contrôle de notre site. Cependant nous sécurisons toutes les traces avant que le contenu des pirates ne soit effacé.

Avons-nous vraiment notre compte à nouveau sous contrôle ?

Même si nous avons à nouveau restauré notre mot de passe et utilisons une authentification à deux facteurs via SMS, notre compte Instagram semble continuer à être manœuvré par des tiers : tout à coup le contenu des pirates est à nouveau visible pour un bref moment, puis c’est une partie de nos anciennes contributions. Et sans que nous fassions quoi que ce soit, notre compte suit tout à coup d’autres comptes mystérieux.

En consultant les données d’Instagram nous nous assurons que réellement aucun appareil inconnu ne se connecte plus, que toutes les liaisons vers d’autres services (tels que Facebook ou la mémoire tampon) sont coupées. Nous restaurons à nouveau nos mots de passe et n’utilisons notre compte que sur un nouvel ordinateur, spécialement aménagé à cet effet.

Le cauchemar va se poursuivre encore quelques jours. Puis le mystère commence enfin à s’éclaircir : Instagram nous informe qu’ils ont restauré une partie de nos contenus. Cela explique les contributions, mais pas pourquoi notre compte suit tout à coup d’autres comptes. Indépendamment l’un de l’autre, deux membres du secrétariat résolvent finalement ce mystère : pendant que notre compte était sous leur contrôle, les pirates ont commencé à suivre différents profils. Certains d’entre eux étaient probablement des profils privés dont les titulaires devaient confirmer que notre compte pouvait les suivre. Ils ou elles n’ont donné cet accord que lorsque notre compte était à nouveau sous notre contrôle. C’est pourquoi notre compte n’a commencé à suivre ces profils qu’avec un certain retard. Ce processus est brièvement expliqué ici.

Six jours se sont passés depuis l’attaque, avant que nous puissions exploiter à nouveau définitivement notre compte.

2 Ce que nous avons appris

Un mot de passe solide ne suffit pas

En mai, nous avons analysé la sécurité de notre système informatique et identifié différents champs d’action. Or, nous n’avons constaté aucune grosse lacune au niveau de nos comptes sur les réseaux sociaux. Pour Instagram, nous n’avons certes pas utilisé une authentification à deux facteurs parce la gestion multi-usagers n’est pas possible, nous pensions cependant qu’avec un long mot de passe généré aléatoirement notre accès était sûr. Ce mot de passe n’était enregistré que sur le gestionnaire de mots de passe et accessible aux seuls membres de l’équipe des réseaux sociaux. Désormais nous savons qu’un mot de passe solide ne suffit pas.

Changer de mot de passe n’éjecte pas les cybercriminel-le-s

Il ne nous a fallu que quatre minutes pour changer le mot de passe après qu’Instagram nous a informé de la connexion suspecte et mettre fin à toutes les sessions sur tous les appareils connectés. Et le procès-verbal d’Instagram confirme que ce faisant nous n’avons pas commis d’erreur. Malgré tout, les pirates ont continué à accéder à notre compte, en témoigne également le procès-verbal.

Nous devons en conclure qu’un de nos appareils était compromis et qu’il pouvait également accéder au nouveau mot de passe. C’est pourquoi nous avons déconnecté du réseau les appareils susceptibles de l’être, puis les avons complètement réaménagés ultérieurement. Dans l’intervalle nous nous sommes rabattus sur des appareils de rechange. De surcroît, nous avons changé les mots de passe de tous les services sensibles.

Désormais nous savons que changer de mot de passe après un accès suspect ne sert à rien. Si l’on ne peut pas mettre au clair cette connexion, il faut s’attendre au pire.

Il vaut la peine d’élaborer des plans d’urgence

Nous devons une fière chandelle à l’heureuse coïncidence d’avoir pu isoler les appareils potentiellement compromis et doter nos collègues concerné-e-s d’appareils de rechange. Nous avions prévu de changer de toute façon une partie de nos appareils (trop anciens). Cette coïncidence a fait éclater au grand jour à quel point il est important de se préparer à des situations de crise. Nous avons en outre également pu profiter des réflexions que nous avions tirées de l’analyse de notre sécurité informatique. Tout ceci nous a aidé à rester calmes et à échapper aux pirates avec seulement deux yeux pochés.

De la difficulté d’élucider

Les questions ouvertes ne manquent pas : comment les cybercriminel-le-s ont-elles ou ils pu s’infiltrer ? qui est-ce ? et quels sont leurs objectifs ? Lors de l’analyse de la mémoire d’un des appareils retirés du circuit, nous avons trouvé le maliciel Zaboot-B, qui aurait pu servir de porte d’entrée. Cependant, la présence d’une faille ne prouve pas à elle seule que les attaquant-e-s s’y sont réellement engoufré-e-s.

Il est encore plus difficile de découvrir qui se cache derrière cette attaque. Nous avons certes plusieurs adresses IP et un courriel qui semble avoir été créé pour l’occasion et quelques contributions. Mais il est impossible de savoir si la personne sur le post, appelons-la X, est l’auteur de l’attaque. Ou si X sert de paravent. On pourrait même envisager que X soit la véritable cible de l’attaque : si toutes les traces mènent à X, sa condamnation est probable. Or, qu’en est-il si les véritables malfrats ont d’abord piraté son appareil, puis ont mené l’attaque à partir de là, afin de faire croire que X en est l’auteur ? On peut continuer à spéculer à l’infini… nous devons en conclure qu’il est quasiment impossible de clarifier la situation.

Une sécurité absolue n’existe pas

Malgré une grande attention à la sécurité informatique et l’analyse de notre sécurité effectuée dernièrement, nous nous sommes faits avoir. Nous pourrions bien sûr investir beaucoup plus dans la sécurité et nous pouvons bien sûr appliquer les règles de sécurité sans exception, même lorsque cela complique passablement notre travail quotidien (par exemple parce qu’en cas de SMS comme seule option à 2 facteurs, soit une seule personne peut travailler ou le télétravail devient impossible). En fin de compte, il s’agit de trouver un compromis entre les ressources investies dans la sécurité et celles que nous utilisons pour notre véritable activité. Nous avons appris que nous devons accorder la priorité à la sécurité, tout en sachant qu’une sécurité absolue n’existe pas.

3 La Suisse doit mieux protéger le cyberespace

La sécurité informatique nous concerne toutes et tous, que ce soit à titre privé ou professionnel. Les plus grosses menaces du 21e siècle ne surgissent pas des tranchées, mais du cyberespace. Par conséquent, les règles fondamentales de la sécurité informatique sont importantes pour la population suisse.

Le danger ne provient pas des airs, mais du « cybermonde »

Depuis le début de 2021, nous avons constaté une augmentation significative des tentatives de cyberattaque contre les VERT-E-S. Comparé à l’année précédente, non seulement leur nombre a nettement augmenté, mais leur gravité également. Alors qu’il s’agissait les années précédentes surtout d’attaques automatisées, celles de 2021 sont très ciblées et spécifiques. Or, les VERT-E-S ne sont pas les seul-e-s concerné-e-s, en témoignent les chiffres du National Cyber Security Center (NCSC), mentionnés par le SonntagsBlick (en all.)

C’est pourquoi les VERT-E-S demandent à la Confédération d’investir dans la protection de la population face aux menaces réelles, telles que les cyberattaques, en menant, par exemple, des campagnes d’information ou en offrant des formations gratuites. Car cela gagnera en importance au fur et à mesure que nous nous dirigerons vers l’e-gouvernement.

La guerre informatique menace la démocratie

Les informations de nature digitale jouent un rôle de plus en plus important dans le débat démocratique. Nous devons pouvoir être sûr-e-s que le contenu d’un site internet provient effectivement de l’auteur mentionné et qu’il n’est pas manipulé par des malfrats. Nous invitons par conséquent la Confédération à agir spécifiquement contre la désinformation et à soutenir les plateformes les plus importantes pour le débat démocratique, les institutions politiques et les partis, dans leur défense contre les cyberattaques.

Il doit être possible de bien se protéger

Les gestionnaires des plateformes dominantes doivent les protéger adéquatement. En font partie, non seulement la sécurité de leur propre infrastructure, mais également celle des comptes des internautes. Il existe encore des plateformes qui ne permettent pas aux internautes de sécuriser efficacement leurs comptes (authentification multifactorielle inappropriée, voire inexistante ; impossibilité de créer des mots de passe longs, etc.) Il faut ici des directives claires.